※対策方法は別記事に記載します

ランサムウェア攻撃の感染経路と拡大の仕組み

はじめに

ランサムウェアは「どこから入ったか」と「なぜ広がったか」を理解することが非常に重要です。本記事では、感染経路と社内感染拡大の仕組みを、法人の現場で実際に起きている内容に絞って紹介します。

1. 感染ルートと横展開のイメージ

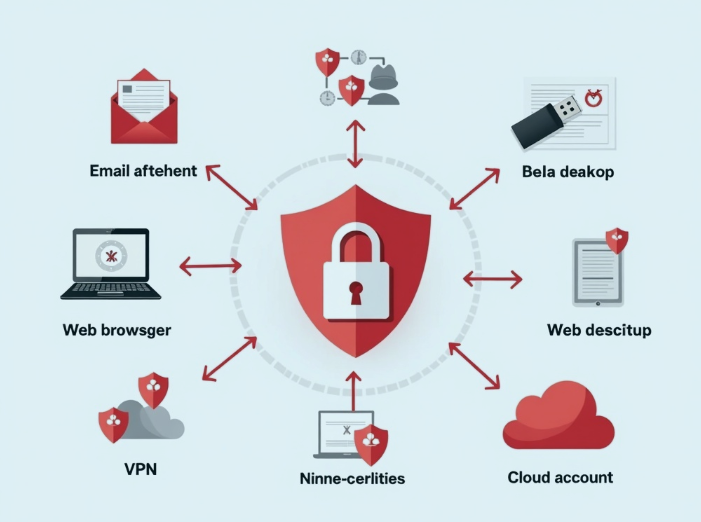

【図1:外部からの主な感染ルート】

外部からの侵入ポイント:

- メール添付(請求書・納品書を装う)

- USBメモリ(持ち込み / 共用USB)

- Web閲覧(改ざんサイト / 広告クリック)

- リモートデスクトップ(RDPの不正ログイン)

- VPN装置・NAS・UTMの脆弱性

- Microsoft 365 / Googleアカウント乗っ取り

2. 社内への拡大(横展開)の仕組み

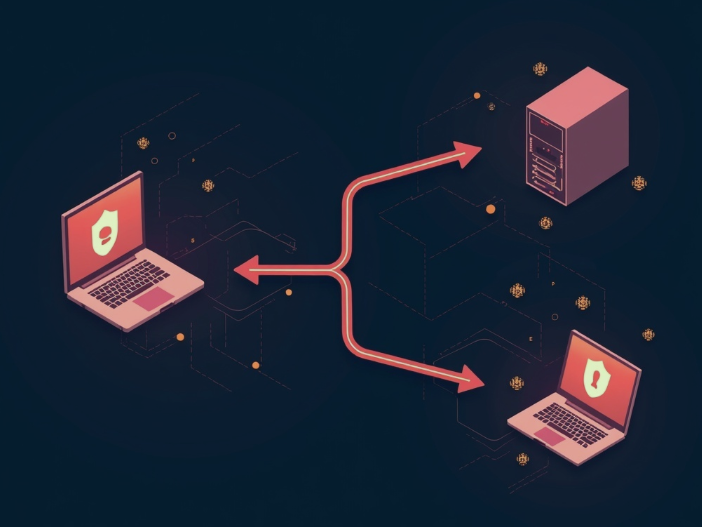

【図2:社内への拡大(横展開)の仕組み】

PC1台が感染

↓

PC内部の認証情報取得

↓

ファイル共有(SMB)へアクセス

↓

共有フォルダとして使用していたNAS内のデータが書き換わる

↓

権限を奪取 → 他PCへリモート実行

↓

全社PC・サーバーが暗号化

3. 感染スピードのイメージ

【図3:感染スピードのイメージ】

⚠️午前10時: 1台のPCでファイル実行

⚠️午後0時: ファイルサーバー上のデータ暗号化開始

⚠️午後3時: NAS / クラウド共有の暗号化

⚠️深夜2時: 全PCへ一斉横展開

🚨翌朝: 社内全データにアクセスできない状態

4. 外部からの主な感染経路(入り口)

1. メール添付ファイル

- 請求書や納品書を装ったメールに添付されているファイルを開くことで感染

- ファイルにはマクロが仕込まれていて、自動的に暗号化プログラムをダウンロード

2. USBメモリ

- 外部で使用したUSBメモリを社内のパソコンに接続すると感染する場合がある

- USBに隠された実行ファイルが自動的に起動

3. Webサイト閲覧

- 改ざんされたサイトを閲覧しただけで感染する場合がある

- 広告をクリックしただけでプログラムが実行されるケースも

4. リモートデスクトップ(RDP)

- インターネットに公開されているパソコンに対して、パスワードを総当たりで突破

- 一度侵入されると、社内の管理者権限を奪われる可能性

5. VPN装置・NAS・UTMの脆弱性

- 古いファームウェアのまま使用しているネットワーク機器から侵入

- 特に保守契約の切れている機器は狙われやすい

6. クラウドアカウント乗っ取り

- Microsoft 365やGoogle Workspaceなどのアカウントが乗っ取られると感染拡大

5. 社内感染拡大の仕組み

1. ファイル共有からの横展開

- 感染したパソコンが共有フォルダとして使用していたNASにアクセス

- NAS内に保存されていたファイルが次々と暗号化されて書き換わる

- ファイルサーバーも同様に一気に被害を受ける

2. 認証情報の取得

- 感染したパソコンのメモリ内から管理者の認証情報を取得

- 社内の全てのパソコンやサーバーにアクセスできる状態を作る

3. Windows標準機能の悪用

- PowerShellやPsExecなど、Windowsに標準搭載されている機能を利用

- 他のパソコンに感染プログラムをコピーして実行

4. NAS内部での拡大

- 共有フォルダとして使用していたNAS内のファイルが次々と暗号化

- 業務データ、写真、設計図面など保存されていたすべてのファイルが書き換わる

- NAS本体のシステム領域やスナップショットまで破壊される場合もある

6. 静岡県東部で実際にあった感染事例(匿名)

事例A:製造業(従業員30名規模)

- 経理担当者が受信した請求書メールの添付ファイルを開いたことがきっかけ

- ファイルサーバーの共有フォルダが暗号化

- バックアップ用のNASも同時に暗号化

- 復旧までに10日間の業務停止

事例B:福祉施設(PC20台)

- 施設外から持ち込んだUSBメモリを使用

- NASに保存していた写真データと日報データがすべて暗号化

- スナップショット領域まで破壊

事例C:建設業(PC15台+NAS1台)

- リモートデスクトップを社外から直接接続できる状態

- パスワード突破により侵入

- 夜間に管理者権限を奪取

- 朝出社時にはNAS内の全データが暗号化

この記事のポイント(まとめ)

重要ポイント:

- ✓ ランサムウェアは入り口と広がり方がセットで設計された攻撃です

- ✓ 最初の感染は「1台だけの問題」ではありません

- ✓ 多くの場合、社内ネットワーク全体に短時間で拡大します

- ✓ 感染経路と横展開の仕組みを把握することが、対策検討の第一歩です

次回予告:これらの感染経路を防ぐための具体的な対策方法について、別記事で詳しく解説予定です。